жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

е®һзҺ°***зҡ„еҸҰдёҖз§ҚеҚҸи®®жҳҜipsec пјҢеҮҶзЎ®зҡ„иҜҙipsecжҳҜдёҖдёӘеӨҡз§ҚеҚҸи®®з»„еҗҲзҡ„жЎҶжһ¶гҖӮе®ғзҡ„е®һзҺ°еҸҜд»ҘеҲҶдёәдёӢйқўеӣӣдёӘжӯҘйӘӨпјҡ

1. е®һзҺ°ж•°жҚ®жөҒзҡ„зӯӣйҖүжҺ§еҲ¶(йқ aclе®һзҺ°жҺ§еҲ¶)

2. е®үе…ЁжҸҗи®®пјҲе®һзҺ°е·ҘдҪңжЁЎејҸпјҢе®үе…ЁеҚҸи®®зҡ„йҖүжӢ©пјҢйӘҢиҜҒз®—жі•пјҢиӢҘдёәespеҚҸи®®еҲҷиҝҳиҰҒжңүеҠ еҜҶз®—жі•зҡ„дёҖиҮҙжҖ§йҖүжӢ©пјү

3. еҲӣе»әе®үе…Ёзӯ–з•ҘпјҲacl+е®үе…ЁжҸҗи®®+ikeйӮ»еұ…пјүпјҢдёҖиҲ¬зӯ–з•Ҙзҡ„е®һзҺ°йғҪжҳҜйҖүжӢ©иҮӘеҠЁеҚҸе•Ҷзҡ„пјҢжүҖд»ҘиҰҒе»әз«ӢikeйӮ»еұ…

4. зӯ–з•Ҙеә”з”ЁеҲ°з«ҜеҸЈ

дёӢйқўжҳҜжӯӨж¬Ўе®һйӘҢзҡ„жӢ“жү‘еӣҫ(sw дёәйҳІзҒ«еўҷ isp дёәдәӨжҚўжңә):

дёӢйқўдёәispдёҠзҡ„дёҖдәӣй…ҚзҪ®пјҡ

[Quidway]sysname isp

[isp]int vlan 10

[isp-vlan10]port Ethernet 0/2

[isp-vlan10]vlan 20

[isp-vlan20]port Ethernet 0/10

[isp-vlan20]vlan 30

[isp-vlan30]port Ethernet 0/3

[isp-vlan30]vlan 40

[isp-vlan40]port Ethernet 0/20

[isp-vlan40]qu

[isp]int Vlan-interface 10

[isp-Vlan-interface10]ip add 61.130.132.2 255.255.255.252

[isp-Vlan-interface10]qu

[isp]int vlan 20

[isp-Vlan-interface20]ip add 61.130.134.2 255.255.255.252

[isp-Vlan-interface20]qu

[isp]int vlan 30

[isp-Vlan-interface30]ip add 61.130.133.2 255.255.255.252

[isp-Vlan-interface30]qu

[isp]int vlan 40

[isp-Vlan-interface40]ip add 61.130.135.2 255.255.255.252

Sw1дёҠзҡ„дёҖдәӣй…ҚзҪ®пјҡ

[H3C]sysname sw1

[sw1]int eth0/0

[sw1-Ethernet0/0]ip add 192.168.1.254 24

[sw1-Ethernet0/0]int eth0/3

[sw1-Ethernet0/3]ip add 61.130.132.1 30

[sw1-Ethernet0/3]int eth 0/4

[sw1-Ethernet0/4]ip add 61.130.133.1 30

[sw1-Ethernet0/4]qu

[sw1]firewall zone trust

[sw1-zone-trust]add interface e0/0

[sw1-zone-trust]qu

[sw1]firewall zone untrust

[sw1-zone-untrust]add int e0/3

[sw1-zone-untrust]add int e0/4

Sw3дёҠзҡ„дёҖдәӣй…ҚзҪ®пјҡ

[H3C]sysname sw3

[sw3]int e0/4

[sw3-Ethernet0/4]ip add 61.130.135.1 255.255.255.252

[sw3-Ethernet0/4]int eth0/0

[sw3-Ethernet0/0]ip add 192.168.3.254 255.255.255.0

[sw3-Ethernet0/0]loopback

[sw3-Ethernet0/0]qu

[sw3]firewall zone untrust

[sw3-zone-untrust]add int e0/4

[sw3]ip route 0.0.0.0 0 61.130.135.2

Sw2дёҠзҡ„дёҖдәӣй…ҚзҪ®пјҡ

[H3C]sysname sw2

[sw2]int e0/4

[sw2-Ethernet0/4]ip add 61.130.134.1 255.255.255.252

[sw2-Ethernet0/4]int e0/0

[sw2-Ethernet0/0]ip add 192.168.2.254 255.255.255.0

[sw2-Ethernet0/0]loopback

[sw2-Ethernet0/0]qu

[sw2]firewall zone untrust

[sw2-zone-untrust]add int e0/4

[sw2]ip route 0.0.0.0 0 61.130.134.2

еңЁsw1дёҠе®һзҺ°ipsec зҡ„й…ҚзҪ®пјҡ

// еҲ©з”Ёaclе®һзҺ°жөҒзӯӣйҖү

[sw1]acl number 3000 match-order auto

[sw1-acl-adv-3000]rule 10 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.255

[sw1-acl-adv-3000]rule 20 deny ip source any destination any

[sw1-acl-adv-3000]qu

// еҲ¶дҪңе®үе…ЁжҸҗи®®

[sw1]ipsec proposal tran3

[sw1-ipsec-proposal-tran3]encapsulation-mode tunnel

[sw1-ipsec-proposal-tran3]transform esp

[sw1-ipsec-proposal-tran3]esp authentication-algorithm md5

[sw1-ipsec-proposal-tran3]esp en des

[sw1-ipsec-proposal-tran3]quit

// й…ҚзҪ®ikeйӮ»еұ…

[sw1] ike peer fw3

[sw1-ike-peer-fw3]pre-shared-key simple 12345

[sw1-ike-peer-fw3]local-address 61.130.132.1

[sw1-ike-peer-fw3]remote-address 61.130.134.1

[sw1-ike-peer-fw3]qu

// й…ҚзҪ®зӯ–з•Ҙ

[sw1]ipsec policy policy3 10 isakmp

[sw1-ipsec-policy-isakmp-policy3-10]security acl 3000

[sw1-ipsec-policy-isakmp-policy3-10]proposal tran3

[sw1-ipsec-policy-isakmp-policy3-10]ike-peer fw3

[sw1-ipsec-policy-isakmp-policy3-10]qu

// еә”з”ЁеҲ°жҺҘеҸЈ

[sw1]int eth0/3

[sw1-Ethernet0/3]ipsec policy policy3

[sw1-Ethernet0/3]qu

еҗҢж ·пјҢеңЁsw2е’Ңsw3дёҠеҒҡеҗҢж ·зҡ„и®ҫзҪ®еҚіеҸҜпјҢиҰҒжіЁж„ҸжҸҗи®®дёҺike pre-shared-keyзҡ„дёҖиҮҙжҖ§

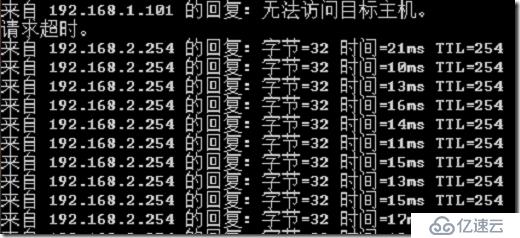

з»“жһңеҰӮдёӢпјҡ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ