您好,登录后才能下订单哦!

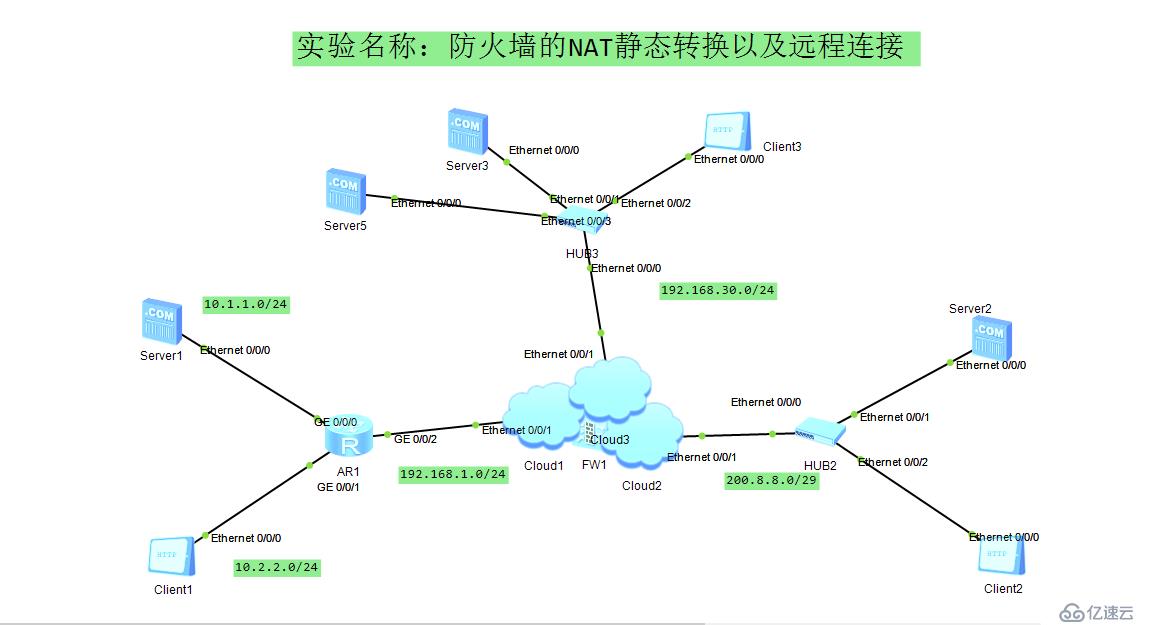

实验要求:

1.将10.1.1.0和10.2.2.0两个私有网段通过PAT动态形式转换成公网来访问

2..将10.1.1.0和10.2.2.0两个私有网段通过PAT静态(端口映射)形式转换成公网来访问

3.利用SSH和ASDM远程登录来访问内网

实验步骤及思路

基于咋天的实验

server1

ip 10.1.1.0

子网掩码:255.255.255.0

网关:10.1.1.254

Client1

ip 10.2.2.0

子网掩码:255.255.255.0

网关:10.2.2.254

server2

ip 20.8.8.2

子网掩码:255.255.255.248

网关:200.8.8.6

Client2

ip 200.8.8.1

子网掩码:255.255.255.248

网关:200.8.8.6

server3

ip 192.168.30.100

子网掩码:255.255.255.0

网关:192.168.30.254

server5

ip 192.168.30.101

子网掩码:255.255.255.0

网关:192.168.30.254

Client3

ip 192.168.30.1

子网掩码:255.255.255.0

网关:192.168.30.25

在防火墙上配置动态PAT:

asa(config)# object network ob-in(名字)

asa(config-network-object)# subnet 10.1.1.0 255.255.255.0 要转换的私网网段

asa(config-network-object)# subnet 10.2.2.0 255.255.255.0要转换的私网网段

asa(config-network-object)# nat (inside,outside) dynamic 200.8.8.3 要转换的公网

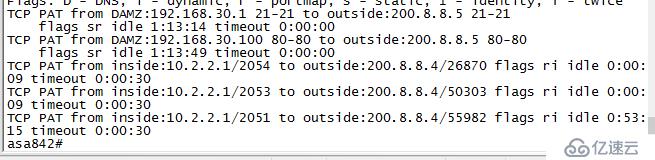

show xlate命令查看xlate表

clear xlate清除

验证,测试如下图所示

配置静态PAT(端口映射)

asa(config)# object network ob-out(名字)

asa(config-network-object)# host 200.8.8.4 要转换的公网(注:前面动态用过200.8.8.3所以要换个地址否则会起冲突)

asa(config)# object network dmz01(名字)

asa(config-network-object)# host 192.168.3.100 要转换的私网地址

asa(config-network-object)# nat (dmz,outside) static ob-out service tcp 80 80 服务器端口号

asa(config)# object network ob-out(名字)

asa(config-network-object)# host 200.8.8.4

asa(config)# object network dmz02 要转换的公网

asa(config-network-object)# host 192.168.3.101 要转换的私网

asa(config-network-object)# nat (dmz,outside) static ob-out service tcp 21 21 服务器端口号

写一条acl:

asa(config)#access-list out_to_dmz(名字) permit tcp any object dmz01 eq http 允许的服务器

asa(config)#access-list out_to_dmz (名字)permit tcp any object dmz02 eq ftp 允许的服务器

asa(config)#access-group out_to_dmz in interface outside 调用

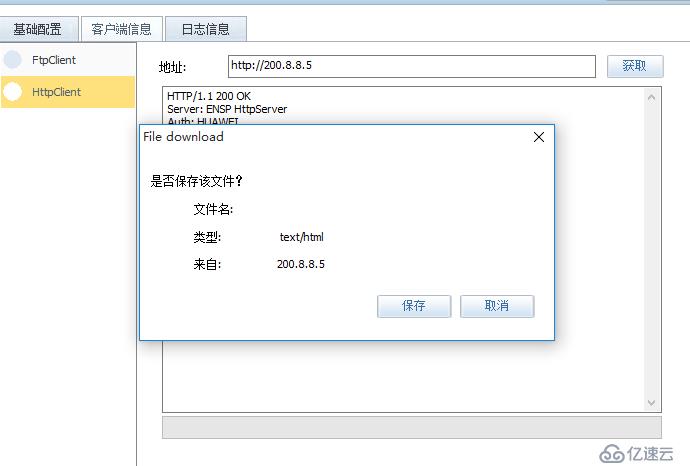

验证,测试

在Client2上输入映射的端口,如下

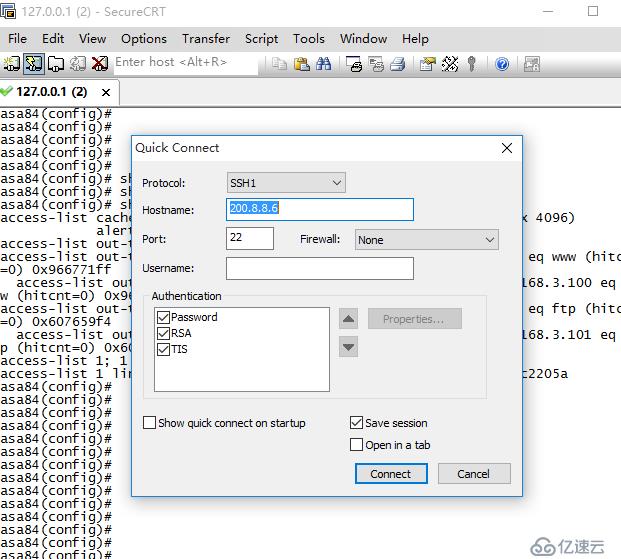

使用SSH远程访问内网

asa(config)# hostname asa842 配置名字

asa842(config)# domain-name asadomain.com 配置域名(可任意)

asa842(config)# crypto key generate rsa modulus 1024 生成RSA密钥对,密钥的长度默认是1024位

asa842(config)# ssh 0 0 outside 要远程登录的地址(0 0 表示任何一个)

asa842(config)# username ssh password cisco 配置密码

asa842(config)# aaa authentication ssh console LOCAL 3a认证

验证,测试

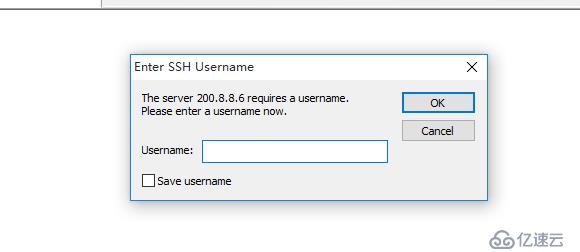

进入界面输入用户名

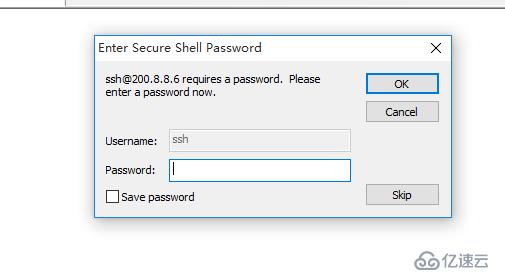

输入密码

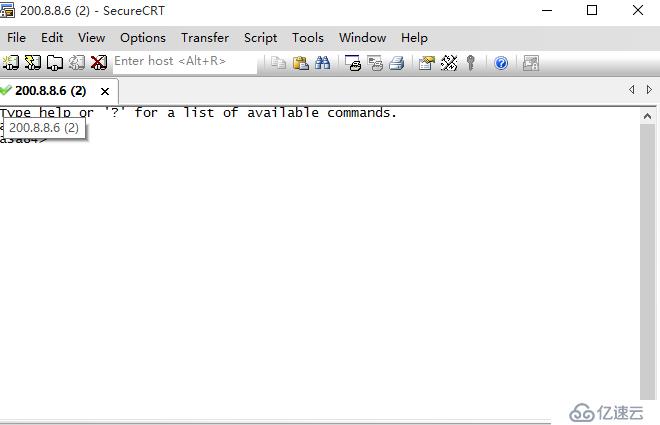

然后就可以进去了

在里面就可以更改配置

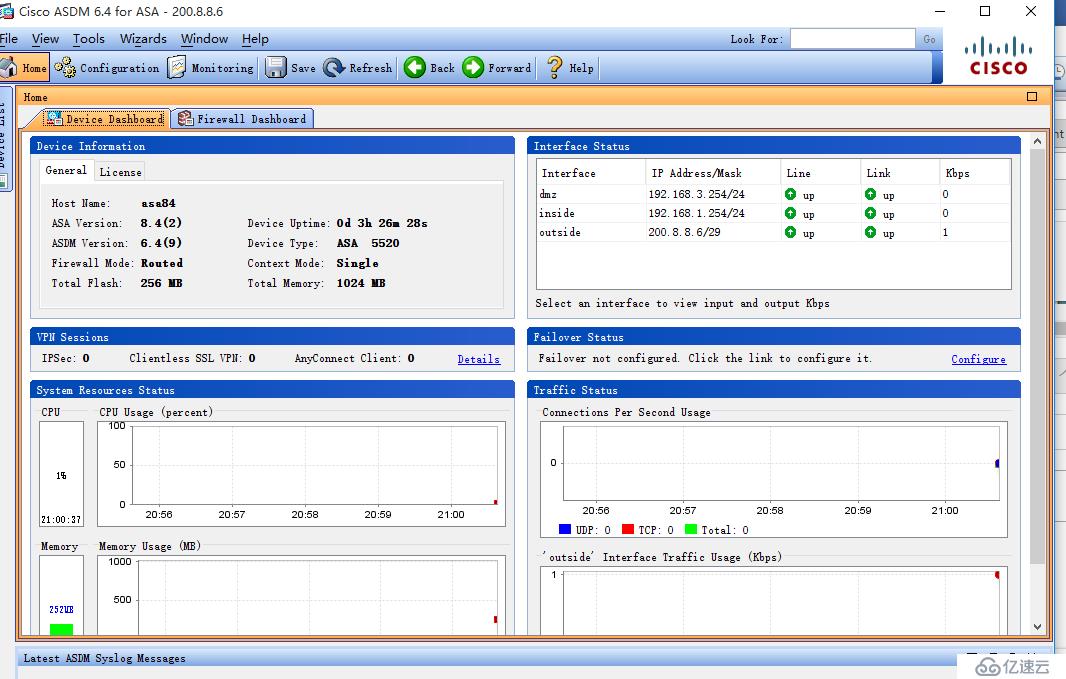

ASDM远程登录

asa842(config)# http server enable 启用HTTPS服务

asa842(config)# http 0 0 outside 允许从outside接口

通过https管理

asa842(config)# asdm image disk0:/asdm-649.bin 提供客户端下载ASDM软件

asa842(config)# username cisco password cisco privilege 15 权限15为管理员权限,默认为1

验证,测试

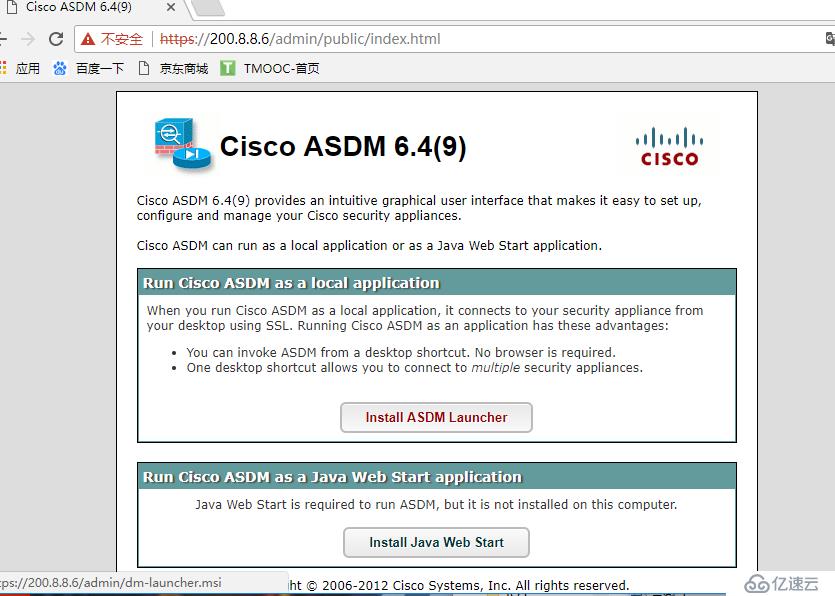

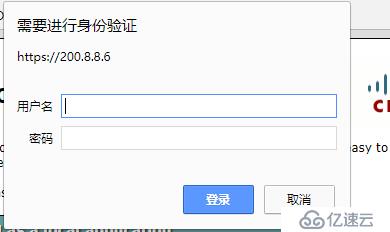

在网页通过https://200.8.8.6访问如下图所示

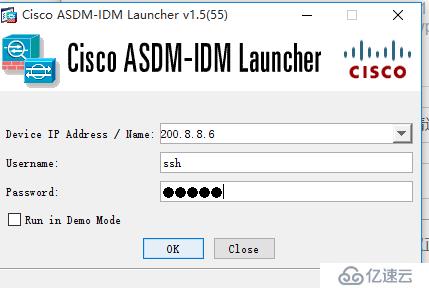

进入Install ASDM Launcher如下图

输入用户名和密码

输入用户名和密码进入

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。